现如今数字化不断加速,企业的系统边界愈加模糊,人员流动频繁、应用接入增多,权限授予变得越来越灵活、动态。权限的撤销却往往滞后甚至被忽视。企业内部逐步形成了一个“看不见、管不清、收不回”的权限黑洞。根据 Gartner 报告,预计到 2026 年,超过 70% 的合规审计将强制要求提供“可追溯的权限审计记录”。但如今仍有大量企业无法准确回答“谁拥有什么权限、这些权限是否还该保留”。在频繁的组织变动与系统迭代中,权限不断堆叠却缺乏清理,逐渐演变成安全和合规的灰色地带。权限审计,正在成为企业数字治理中不可忽视的一环。

01.为什么权限审计正在成为企业刚需?

组织流动性加剧

面对快速演进的组织结构,业务节奏不断加快,团队协作更加灵活,人员在不同项目、部门、角色之间频繁流动,外包、实习、兼职等多种用工形式也在增加。从 HR、财务、ERP、CRM,到代码仓库、数据平台、生产环境运维系统,权限分布在多个业务域、多个身份来源、多个授权体系中,形成一个高度碎片化、缺乏统一治理的权限结构。企业内往往缺乏统一的授权、审计和回收机制,容易形成“权限堆积”“权限漂移”的现象,给数据安全和合规管理埋下隐患。

权限审计难

审计难,并不是因为企业没有工具,而是因为权限治理从一开始就缺乏系统化设计。很多企业在权限管理上“重授权、轻审计”,只顾着快速开通权限,却缺乏对权限流转全过程的规划和控制。授权流程零散甚至缺失,权限分配常常“口头确认”或“临时加权”,既没有统一的申请机制,也没有严格的审批链条。面对审计机构或监管部门的问询,无法提供有效的权限记录和操作日志,常常陷入“说不清、理不顺、查不到”的被动局面。真正健全的权限体系,应该做到“有记录可查,有责任可追,有问题能溯源”。

合规要求日趋严格

随着《数据安全法》《网络安全法》实施后,企业对“谁能访问什么”必须给出清晰、合理的解释。这不仅是合规的要求,更是监管的重点关注方向。权限不再只是技术配置问题,而是企业责任边界的体现。缺乏有效的权限审计和追踪机制,企业将面临数据泄露、违规访问等高风险,一旦被追责,轻则罚款,重则业务停摆。监管趋严的时代,权限治理必须前置到日常运营中,做到“权限有据,责任可追”。

02.Authing 权限审计,让权限治理真正闭环

权限管理不是一次性的操作,而是一个持续演进的过程。Authing 提供了完整的权限审计能力,帮助企业构建动态、可持续的权限治理机制。多维度审计范围

Authing 支持灵活定义审计对象,满足企业多样化的治理需求:

- 基于用户: 针对特定员工或外部账号,检查其当前拥有的系统访问权限。

- 基于角色: 检视某类岗位(如“项目管理员”或“客服人员”)的默认权限配置是否合理。

- 基于应用: 对某个关键业务系统(如 ERP、CRM、研发平台)的所有访问权限进行全面回顾。

无论你是想盘点某类高权限用户,还是想为某个核心系统做一次权限清理,Authing 都能提供定制化审计支持。

可视化权限展示

Authing 提供了全面可视化的权限展示界面,帮助审计者从全局视角深入洞察每一位用户或角色的权限情况。无论是单个用户的权限清单,还是跨系统、跨组织的权限关联关系,系统都能以列表等直观形式呈现,极大提升了权限审查的效率与透明度。通过审计活动报告,审计者不仅能快速了解本次审计涉及的用户范围、角色分布、权限撤销情况,还可深入查看具体用户的权限所属应用、授权路径、责任审计人和当前审计状态,实现对权限状态的可视、可追踪、可决策,全面提升权限治理效率与透明度。

审计报表与数据导出

Authing 在每次审计流程结束后,会自动生成结构化的审计结果报告,内容涵盖审计对象范围、审计时间、各用户权限保留与撤销的明细情况、责任审计人操作记录、权限异常项统计等关键信息,帮助企业全面回顾审计执行过程与决策依据。报告支持导出,以便于跨部门共享、审计档案留存和合规检查,满足如 ISO 27001、SOX、等保 2.0 等主流安全规范的审计溯源要求。让权限审计不仅可执行,更真正可交付。

03.企业如何通过 Authing 实现权限审计?

创建审计活动

在 Authing 控制台中,你可以通过点击“新建审计活动”来发起一次权限审计流程。每一次审计活动都将被系统完整记录,包含发起人、审计目标、执行时间和审计进度等。通过标准化的审计活动模型,企业能够将权限审计流程系统化、规范化、流程化,告别手工追踪与权限“散管”的风险。

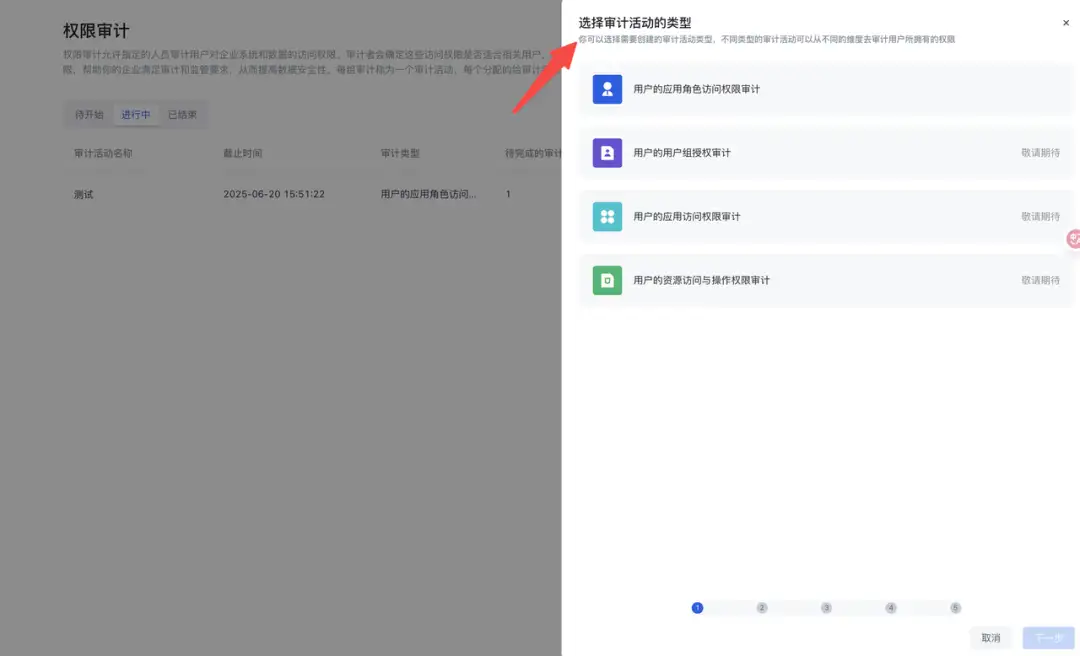

选择审计活动类型

你可以选择需要创建的审计活动类型,不同类型的审计活动可以从不同的维度去审计用户所拥有的权限。例如:

- 按用户维度审计,聚焦关键岗位、敏感用户权限的回顾;

- 按角色维度审计,排查某类岗位或角色组下的冗余权限;

- 按系统应用维度审计,集中清理某个系统的高危或过期权限。

Authing 支持灵活配置审计类型,使企业可以按需开展定期审查、安全合规、组织调整等不同目的的权限治理任务。

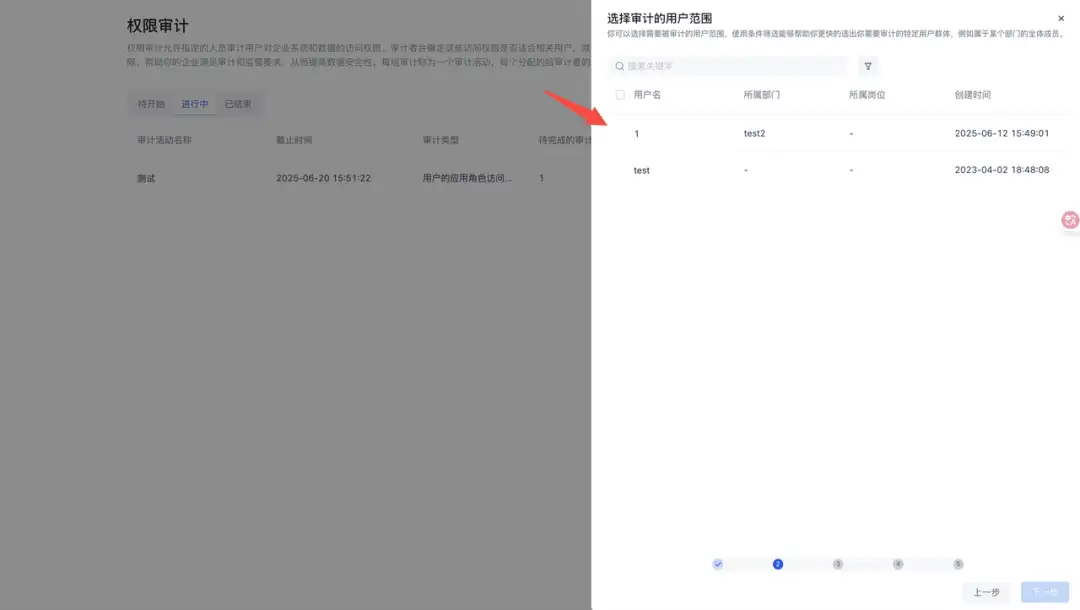

选择审计的用户范围

在权限审计中,“用户范围”决定了整个审计的覆盖面与治理重点。你可以选择需要被审计的用户范围,使用条件筛选能够帮助你更快的选出你需要审计的特定用户群体,例如属于某个部门的全体成员。

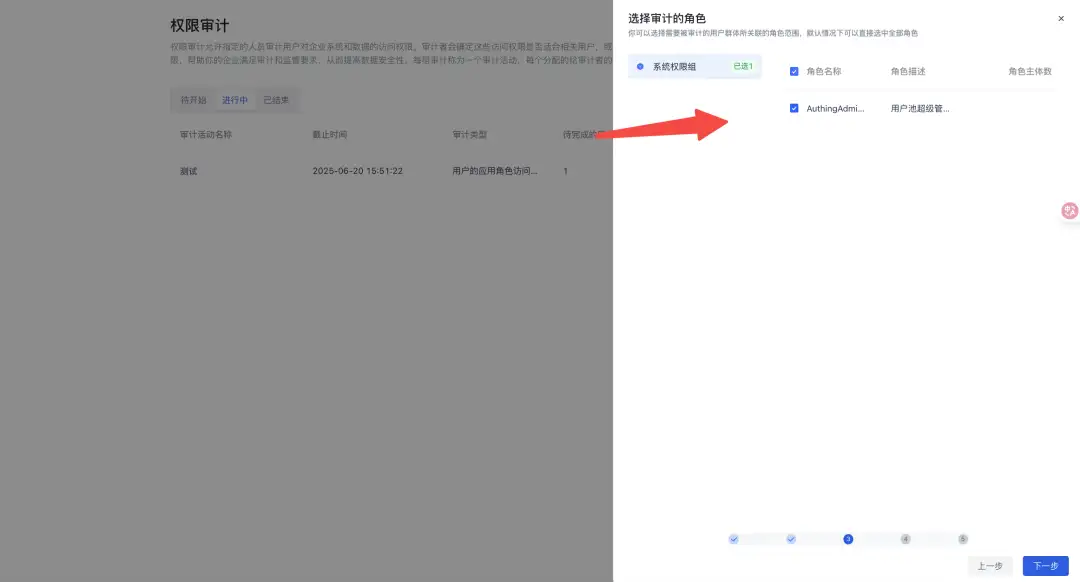

选择审计角色

在 Authing 中,你可以选择需要被审计的用户群体所关联的角色范围。系统可以勾选全部关联角色,同时也支持手动筛选关键角色。例如,你可以重点审计“超级管理员”“财务导出员”等敏感角色,排查其中是否存在“权限超范围”“用户与职责不匹配”的情况,也可以专门聚焦“共享账号角色”,查看是否存在跨团队滥用风险。

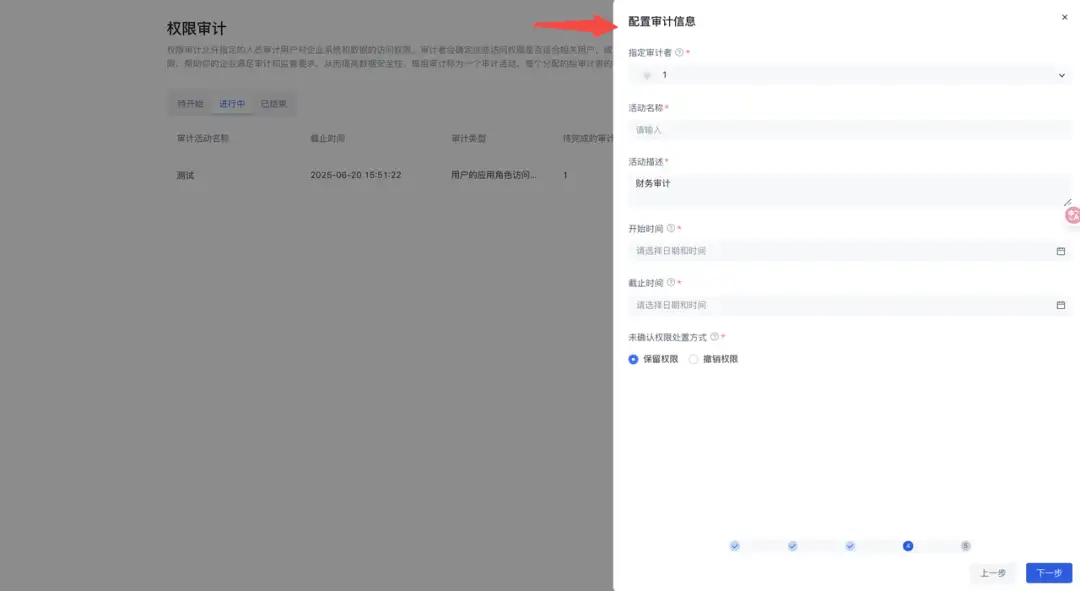

配置审计信息

在筛选好用户范围和角色后,下一步就是配置审计活动的关键信息。通过 Authing 提供的可视化配置面板,审计发起人可以清晰、有条不紊地设定每一次权限审计的基本参数、参与角色及流程规则,让整个审计过程制度化、可追溯、有闭环。

你可以在该步骤完成以下关键配置:

- 指派审计人员:将不同用户或角色的审计任务划分给对应责任人,实现多人协作、分级管理。

- 命名审计活动:为审计任务命名(如“2025 年 Q2 技术部门权限审计”),方便后续记录、归档与查询。

- 填写审计说明:简要说明本次审计的背景、目标或特殊要求,供审计者参考决策依据。

- 设定截止时间:每一次权限审计任务设置一个明确的完成时间节点。

- 未确认权限处置方式:可以选择在权限审计活动到截止日期时审计者仍然未完成的审计项的自动处置方式,提前设定默认策略(例如:标记为待处理、建议撤销或继续保留),确保所有权限都能在审计流程中得到闭环处理,避免出现“灰色权限”或“无人管辖”的盲区。

确认审计配置信息

在完成用户范围、角色权限、参与人员及策略配置后,Authing 会进入审计活动的确认阶段,帮助你回顾审计活动的关键内容,确保无遗漏、无误配。

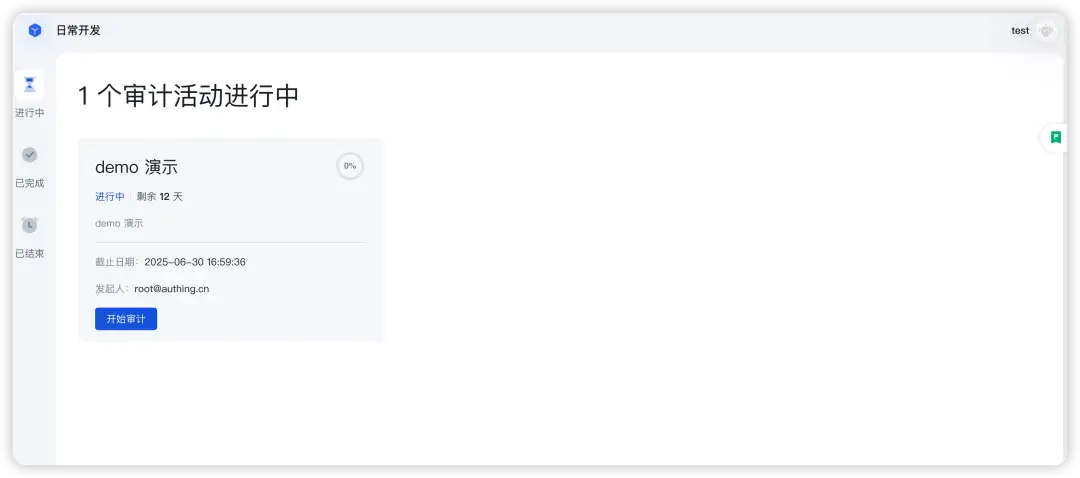

审计人看板

在配置审计信息并完成审计人员指派后,系统会自动为每位审计人生成对应的审计任务面板。该面板是审计人员在整个审计流程中的操作中心,集中呈现其负责的用户、角色及权限项,帮助审计任务按时、有序推进。

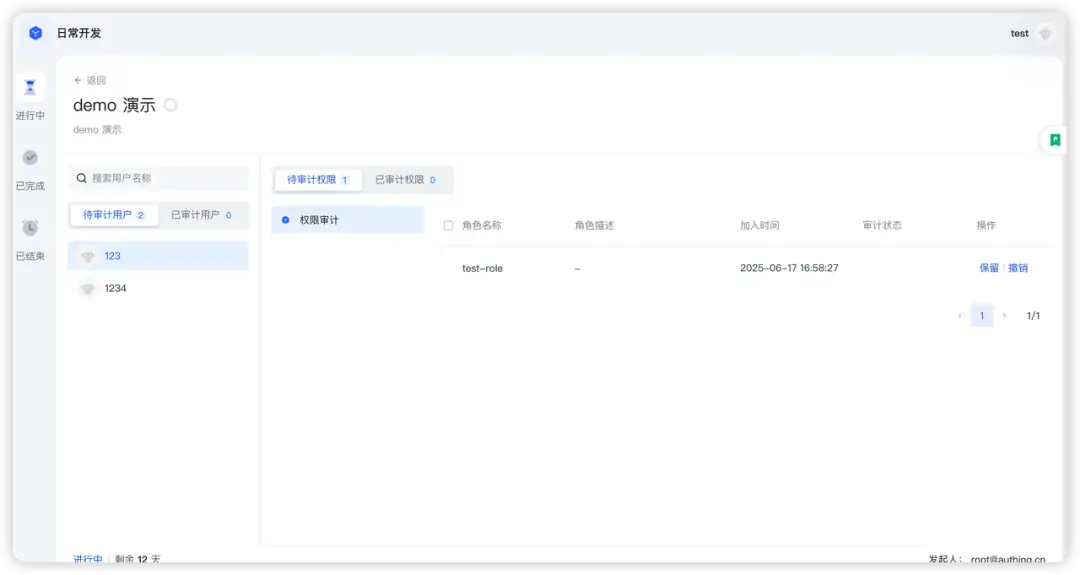

进入开始审计后,审计任务被系统自动分类为“待审计用户”与“已审计用户”,审计人员可以清晰看到当前每位用户所拥有的角色名称与角色描述,以及加入时间,从而根据职责匹配、最小权限原则等标准进行判断,选择保留/撤销。

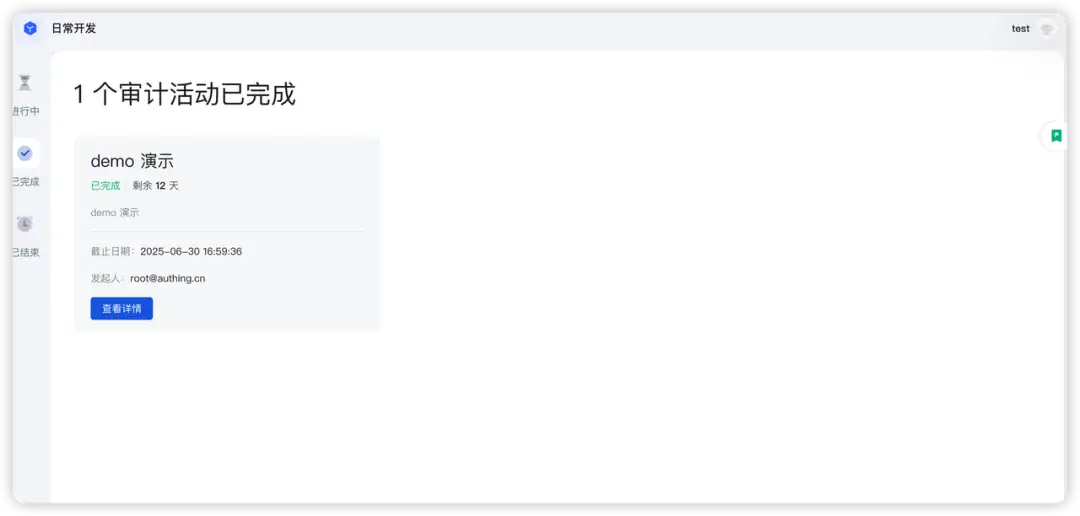

当所有审计任务处理完成,系统会将该活动会自动归类至“已完成审计活动”,看板实时同步更新,确保协同审计中的多方进度清晰、操作留痕。

当审计任务达到设定的审计截止时间,系统会将该审计活动状态更新为 “已结束”,自动锁定所有审计项,防止后续变更造成合规风险。

审计活动报告

每一次权限审计活动执行完毕后,Authing 会自动生成结构化的审计活动报告,将审计过程中的关键数据沉淀为可视、可追溯的成果。报告内容涵盖审计对象、用户与角色范围、审计时间段、保留与撤销的权限明细等核心信息,帮助企业全面还原权限状态与变动轨迹。

在数据资产成为企业核心竞争力的今天,权限不再是冷冰冰的技术参数,而是企业责任、治理能力和安全水平的直观体现。权限审计,不只是为了满足合规检查的“最后一公里”,更是迈向数字治理现代化的“第一步”。通过 Authing 的权限审计能力,企业不仅可以实现对权限的全生命周期管理,更能建立起“有据可查、有责可追、有险可控”的治理闭环。把权限审计做在日常,让安全与合规内化为企业运营的基本能力,从根本上消除权限风险,打造更稳固、更可信的数字基座。